INFORME ESCRITO TAREA BASE DE DATOS HERRAMIENTAS DE SIMULACIÓN

Resumen

Este trabajo tiene como propósito

comprender las necesidades de un cliente que busca resolver problemas de

comunicación en su empresa mediante la implementación de una red de datos. A

través de una entrevista detallada, se diseñó una solución práctica que mejora

la eficiencia operativa, ayudando al cliente a optimizar sus procesos y

prepararse para el crecimiento futuro.

Abstract

The

purpose of this work is to understand the needs of a client seeking to solve

communication problems in their company through the implementation of a data

network. Through a detailed interview, a practical solution

was designed that improves operational efficiency, helping the client optimize

their processes and prepare for future growth.

Introducción

Objetivos

Identificar las necesidades de

comunicación del cliente, con el fin de diseñar una red de

datos que se ajuste a sus requerimientos específicos.

Diseñar una red de datos eficiente y

escalable, que no solo resuelva los problemas actuales del

cliente, sino que también pueda adaptarse al crecimiento futuro de la empresa

sin comprometer el rendimiento.

Optimizar la eficiencia operativa,

proponiendo una solución de red que mejore la eficiencia en los

procesos diarios del cliente y de esta manera facilitar la gestión de la

información y la comunicación entre diferentes áreas de la empresa.

Garantizar la seguridad de la red,

implementando medidas de seguridad que protejan la red y los

datos, con el propósito de minimizar los riesgos de accesos no autorizados.

Fomentar la satisfacción del cliente, con la

red propuesta cumpla, en donde se evidencie que cumple con las expectativas del

cliente, mejorando la calidad de sus operaciones diarias.

Antecedentes

Inotechsoluty fue fundada con el

objetivo de desarrollar y fabricar robots industriales avanzados. Desde su

fundación, la empresa ha crecido significativamente, logrando varios hitos

importantes, incluyendo la expansión de sus instalaciones y un aumento notable

en su base de clientes. Esta rápida expansión ha puesto una presión sobre la

infraestructura de red existente, que ahora se enfrenta a problemas críticos de

conectividad.

Planteamiento de Problema

Inotechsoluty es

una empresa especializada en el desarrollo y fabricación de robots

industriales. Recientemente, la compañía ha asegurado varios contratos importantes,

lo que ha llevado a una expansión de sus instalaciones y a un aumento en el

personal. Con este crecimiento la empresa enfrenta problemas críticos con su

infraestructura de red, actualmente, la red de conexión a Internet de la

empresa presenta deficiencias, tales como señal débil y frecuentes

interrupciones que afectan la conectividad. Los empleados han reportado

problemas recurrentes, incluyendo falta de conectividad a internet por periodos prolongados, acceso inestable a

sistemas de control y monitoreo de los robots. Dado estos problemas Inotechsoluty

ha decidido contratar los servicios de una empresa especializada en la

instalación y actualización de redes, con el fin de modernizar su

infraestructura de red, lo cual incluirá la instalación de nuevas estaciones de

trabajo y servidores y de esta manera

mejorar la estabilidad y eficiencia de su red.

Desarrollo del Informe

Como consultor de redes es fundamental realizar un análisis

previo de la infraestructura de red de la empresa, esto permitirá obtener una

visión detallada y precisa del estado actual de la red, identificando posibles

errores, fallas en la seguridad, infraestructura obsoleta o ineficaz. Además de

evaluara la red tanto a nivel físico como lógico, permitiendo descubrir que

equipos hay actualmente y como se conectan a la red. Este enfoque integral es

fundamental para diseñar una solución adecuada que aborde las deficiencias

existentes y optimice el rendimiento de la red.

Entrevista

Para llevar a cabo un diseño de red efectivo, se ha

realizado esta entrevista ficticia con el equipo directivo de Inotechsoluty. El

objetivo es definir los requerimientos específicos para la actualización de su

infraestructura de red, basado en la guía del documento “Top-Down Network

Design” de Priscilla Oppenheimer.

Entrevistador -

Consultor: Sandra Marcela Torres Rendón

Cliente: Gloria

Rendón, directora de Tecnología en Inotechsoluty

Fecha: 31/08/2024

Pregunta para comprender el negocio y los requisitos generales

Consultor: ¿podría proporcionarnos una visión general de

Inotechsoluty y cómo la red apoya sus operaciones?

Cliente: Inotechsoluty se

especializa en el desarrollo y fabricación de robots industriales. La red

actual es fundamental para la comunicación entre los sistemas de control de

robots, el acceso a aplicaciones de diseño y la gestión de proyectos

Pregunta enfocada en la identificación de problemas actuales

Consultor: ¿Qué problemas específicos está experimentando

actualmente con la red?

Cliente: Estamos enfrentando que están afectando la productividad

y la capacidad de operación continua, problemas como señal de Internet débil,

interrupciones frecuentes y acceso inestable a los sistemas de control de

robots.

Pregunta del requerimiento de red

Consultor: ¿Qué características y capacidades específicas debe

tener la nueva red para resolver estos problemas?

Cliente: Debe ofrecer una conectividad rápida y estable,

cobertura total en todas las áreas de la empresa, y soporte confiable para los

sistemas críticos de control de robots. También necesitamos que la red sea

segura y pueda escalar con el crecimiento futuro.

Pregunta para analizar usuarios y aplicaciones

Consultor: ¿Cuántos usuarios están en la red y qué aplicaciones

son cruciales para su operación

Cliente: Actualmente, contamos con aproximadamente 80 empleados.

Las aplicaciones clave incluyen sistemas de control de robots, herramientas de

diseño y software de gestión de proyectos.

Pregunta para evaluar equipos de la empresa

Consultor: ¿Qué equipos de red está utilizando actualmente y qué

problemas han identificado con ellos

Cliente: Estamos utilizando routers y switches básicos, el

firewall no está proporcionando una protección adecuada. Los equipos no están a

la altura de nuestras necesidades actuales.

Pregunta enfocada en la seguridad y escalabilidad

Consultor: ¿Qué requisitos de seguridad y escalabilidad debe

cumplir la nueva infraestructura?

Cliente: Necesitamos una red segura para proteger datos

sensibles, La red también debe ser escalable para permitir futuras expansiones

sin necesidad de una revisión completa.

Pregunta para evaluar presupuesto y plazo

Consultor: ¿Cuál es el presupuesto asignado para la actualización

de la red y cuáles son los plazos para su implementación?

Cliente: Estamos abiertos a evaluar el presupuesto necesario para

lograr una solución efectiva. Nuestro objetivo es tener la nueva

infraestructura en funcionamiento en los próximos tres meses para evitar más

interrupciones.

Informe de Resultados

Tras realizar una evaluación detallada de la infraestructura

de red de Inotechsoluty, se han identificado problemas significativos que

afectan la conectividad y el rendimiento general. Para abordar estos problemas,

se ha desarrollado una simulación de red propuesta que incluye una distribución

optimizada de equipos en diversas áreas de la empresa. La distribución

contempla la instalación de nuevas estaciones de trabajo y servidores.

Diatribución de Equipos

La distribución de equipos realizada se basa en la necesidad

de mejorar la conectividad en cada área y garantizar una mayor estabilidad en

la red. Su actualización debe completarse en un plazo de tres meses para

minimizar las interrupciones y apoyar el crecimiento continuo de Inotechsoluty.

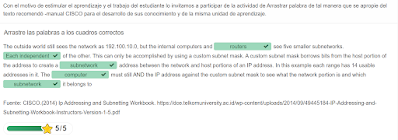

Simulación en Cisco Packet Tracer

Conclusiones

Este trabajo me brindó una comprensión más profunda del

diseño y la implementación de redes de datos. Aprendí la importancia de

considerar las necesidades y expectativas del cliente al desarrollar una red,

así como la relevancia de formular preguntas precisas para alinear el diseño

con los objetivos específicos del negocio.

En definitiva, organizar correctamente los equipos y

utilizar subredes bien definidas contribuirá a que la red sea más estable y

eficiente, respondiendo mejor a las necesidades específicas de cada área de la

empresa.

La capacidad de una red para adaptarse al crecimiento de una

empresa y a la integración de nuevas tecnologías es fundamental para asegurar

la competitividad y la eficiencia operativa. Invertir en una infraestructura de

red robusta y bien diseñada es crucial para garantizar el éxito sostenido y la

capacidad de adaptación de la organización a los cambios futuros.